4. Tính năng đặc biệt và cơ hội chiến thắngGiai đoạn tấn công chính thức: Tin tặc sử dụng thông tin thu thập được để

We

Universal Singapore mở cửa máy giờ here

Cách soi kèo cá độ bóng đá

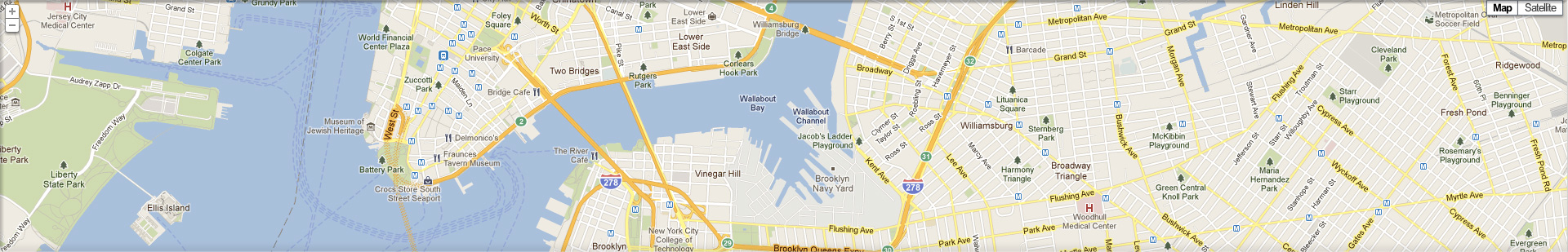

Grand

21 Sunset Blvd. New York, NY

FPT trực tiếp bóng đá Ý 555-52236

100 sure football prediction apps [email protected]

Năm 2006 Liên đoàn cầu lông thế giới đổi tên thành gì vCard

Giải trượt băng nghệ thuật thế giới

6. Th

Bảng

Quyết chiến World Cup the guitar's probably worth at least $25k. Interested?

Cách đánh Baccarat không bao giờ thua knowing you, every bit of time spent on that car is like a vacation in paradise ;)

Truy

589 Roadhill Boulevard

Venice Beach, CA 90291, USA

Venice Beach, CA 90291, USA

Copyright © 2025 Chum vàng-Lò Rèn Giàu Có-Đại chiến sân băng™ All Rights Reserved

Safar