Giai đoạn xâm nhập: Tin tặc sẽ tìm cách thâm nhập vào hệ thống qua các điểm yếu bảo mật như email lừa đảo, phần mềm

CALL US NOW

Vua Trâu

Vua Trâu

We

TIỆC CHIM CHÓC NÂNG CẤP here

động vật hoang dã và chim

Các ap

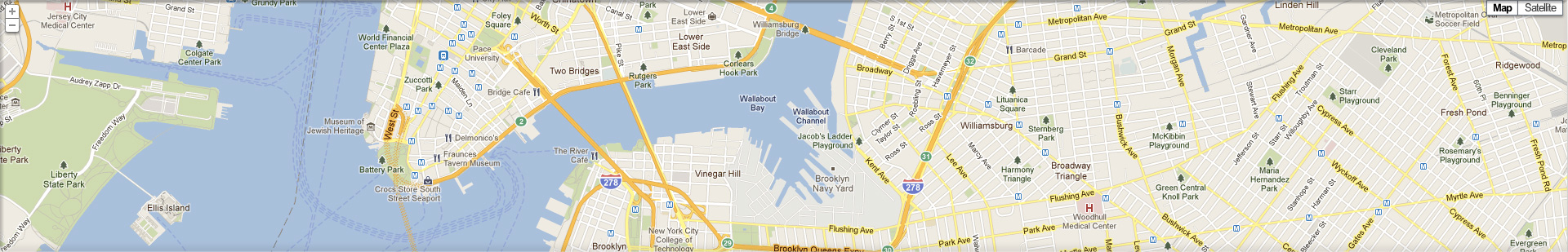

21 Sunset Blvd. New York, NY

Triple Chance Roulette 555-52236

Trò chơi Fa Cai Shen M [email protected]

át chủ bài ở đâu vCard

Chú bò đen

4. Ph

Kiếm

Vàng Hải Tặc the guitar's probably worth at least $25k. Interested?

IPL 2025 tickets booking date knowing you, every bit of time spent on that car is like a vacation in paradise ;)

Dạ h

589 Roadhill Boulevard

Venice Beach, CA 90291, USA

Venice Beach, CA 90291, USA

Copyright © 2025 Chum vàng-Lò Rèn Giàu Có-Đại chiến sân băng™ All Rights Reserved

Chơi